Опасность риска является средней, так как атакующий должен идентифицировать слабую часть посредством сканирования или ручного анализа.

Но риск широко распространен, многие приложения имеют эти проблемы на том основании, что большинство команд разработчиков не концентрируются на гарантиях того, что их части / библиотеки являются устойчивыми к угрозам.

Большую часть времени разработчики не знают ни одной из частей, которые они используют, это не умаляет их форматы.

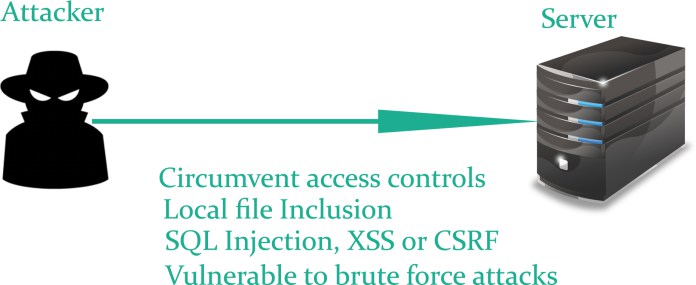

Возможен полный спектр слабых мест, включая инъекции, нарушение контроля доступа, XSS и т. д.

Воздействие может варьироваться от минимального до полного.

Сценарий 1

Тут злоумышленник и веб-сервер, злоумышленник пытается использовать уязвимый компонент на сервере,уязвимый компонент – это не что иное, как продукт или библиотека, которые могут быть подвержены риску.

Сценарий 2

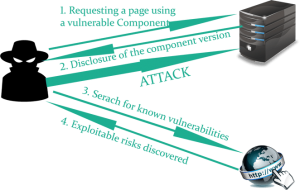

В этом случае злоумышленник пытается сделать запрос на веб-сайт, и предположим, что этот запрос загружает страницу с уязвимостью.

1. Веб-сайт отвечает на запрос, который также раскрывает уязвимые компоненты.

2. Как только злоумышленник обнаружит уязвимые компоненты и версию, он переходит в Интернет и ищет известные уязвимости.

3. Легко найти риски, связанные с уязвимыми компонентами в Интернете, поэтому злоумышленники получают информацию о том, как этот риск может быть использован.

4. И наконец, атакующий так и запускает атаку на сайт.

Общие защитные меры

- Определите компоненты и версии.

- Компоненты, которые используются незапланированными.

- Мониторинг CVE и влияние на компоненты.

- Обновлять компоненты.

- Регулярно контролируйте новые выпуски.