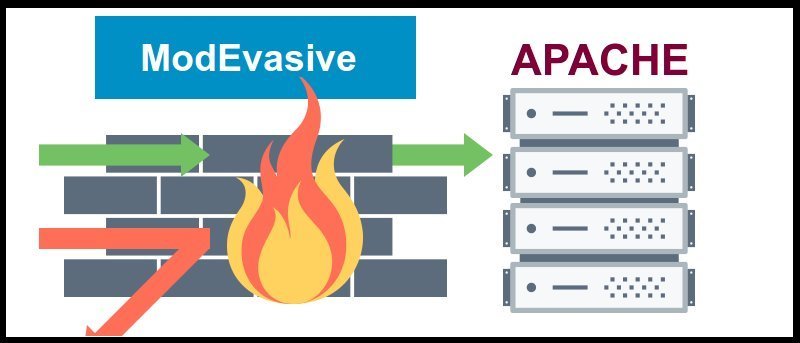

Возращаясь к предыдушему посту, где мы рассматривали модуль безопасности mod_spamhaus, хочу продолжить тему безопасных модулей для Apache.

mod_defensible – модуль Apache 2.x, который атаки, использующие серверы DNSBL.

Он проверяет клиентский IP и сверит его с одним или несколькими серверами DNSBL и возвратит ошибку 403 страницы Forbidden клиенту.

Это руководство расскажет, как установить и использовать его с Apache 2 на сервере Debian.

1. Установка Apache2 и mod_defensible

Откройте /etc/apt/sources.list например через редактор nano:

# nano /etc/apt/sources.list

Добавьте строчку:

deb http://ftp2.de.debian.org/debian/ lenny main

Ваш /etc/apt/sources.list в таком случае, должен выглядеть примерно так:

deb http://ftp2.de.debian.org/debian/ etch main deb-src http://ftp2.de.debian.org/debian/ etch main deb http://ftp2.de.debian.org/debian/ lenny main deb http://security.debian.org/ etch/updates main contrib deb-src http://security.debian.org/ etch/updates main contrib

Добавим пакетам lenny приоритет в /etc/apt/preferences:

# nano /etc/apt/preferences

Package: * Pin: release a=etch Pin-Priority: 700 Package: * Pin: release a=lenny Pin-Priority: 650

Далее обновляем данные о пакетах:

# apt-get update

Если вы видите ошибку такого типа:

Segmentation faultsts... 96%

Или такого:

E: Dynamic MMap ran out of room

Откройте/etc/apt/apt.conf

# nano /etc/apt/apt.conf

И добавьте строку для APT::Cache-Limit с очень высоким значением, например, как показано тут:

APT::Cache-Limit "100000000";

Затем выполните

# apt-get update # apt-get upgrade

Перезапустите Apache2:

# /etc/init.d/apache2 force-reload

2. Настройка mod_defensible

Откройте /etc/apache2/apache2.conf:

# nano /etc/apache2/apache2.conf

Дойдите до конца файла, где сформированы virutal hosts и вставьте конфигурацию mod_defensible перед virtual hosts:

[ . . . ] # Include generic snippets of statements Include /etc/apache2/conf.d/ DnsblUse On DnsblServers httpbl.abuse.ch sbl-xbl.spamhaus.org DnsblNameserver 145.253.2.75 # Include the virtual host configurations: Include /etc/apache2/sites-enabled/

Перезапустите Apache2, чтобы изменения вступили в силу:

# /etc/init.d/apache2 restart

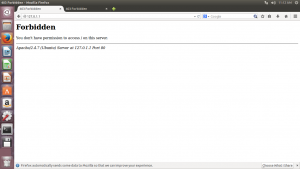

Подводя итоги, если IP-адрес, который помещен в черный список пытается получить доступ к вашему веб-серверу, он получит ошибку HTTP 403.

Отличная статья? Только в убунту все проще sudo apt-get install libapache2-mod-defensible

на момент написания было так